Cryptographie, stéganographie et tatouage : des secrets partagés

Pièce de monnaie à l’effigie de Démétrius le Poliorcète.

Photo prise au Metropolitan Museum of Art. Source : Wikimedia Commons

Lorsqu’Énée le Tacticien écrit sa Poliorcétique (entre 400 et 360 av. J.C.), il se concentre sur les aspects pratiques de l’art d’assiéger une ville. (Selon Littré, la poliorcétique, art de faire les sièges, vient du surnom de Démétrius, fils d’Antigone, dit le Poliorcète : preneur de villes.) L’auteur, aguerri, se place dans un contexte comprenant les assiégeants et les assiégés. Il sait que ces derniers voudront tôt ou tard communiquer avec l’extérieur pour obtenir l’aide d’un allié à l’insu de l’assiégeant. Il décrit alors une méthode, appelée aujourd’hui méthode des nulles, consistant à marquer d’un tout petit trou le dessus des lettres d’un livre destinées à former à la suite le message indiscernable que l’adjuvant des assiégés devra décoder pour les aider.

Si le terme de nulles est traditionnellement attribué à la cryptographie (« art d’écrire en caractères secrets », Littré), il convient de s’attacher à distinguer plus finement la différence entre les deux disciplines que sont la cryptographie et la stéganographie.

De la cryptographie à la stéganographie

En grossissant un peu le trait, et avec les acceptions modernes, nous dirions volontiers que la cryptographie consiste en une écriture secrète (au sens d’indéchiffrable), tandis que la stéganographie consiste en une écriture discrète (au sens d’indiscernable). Si la notion de « clef secrète » est commune à la cryptographie et à la stéganographie, leur différence essentielle réside dans le fait que, pour la cryptographie, la clef secrète empêchera celui qui n’en a pas la connaissance de déchiffrer le message, alors que la stéganographie empêchera de suspecter son existence même.

Sans doute convient-il d’appuyer dès maintenant sur une implication majeure de cette différence : la cryptographie est une écriture secrète mais nue, alors que la stéganographie est une écriture discrète : elle nécessite une couverture, un contenu dans lequel vivre, tel un espion qui n’est pas vraiment celui qu’on croit. En d’autres termes, un message crypté est immédiatement perçu comme incompréhensible, alors qu’un message stéganographié n’est pas même immédiatement perçu comme existant. Le lecteur conviendra aisément que l’important pour un assiégé est bien qu’on ne puisse pas soupçonner ses communications plutôt qu’on ne puisse les déchiffrer. Ainsi donc, nous distinguons l’écriture secrète de l’écriture indiscernable, qui nous intéresse ici. De fait, rien n’interdit de cacher un message préalablement crypté. Les deux disciplines n’ont jamais été concurrentes, mais sont plutôt complémentaires.

De la stéganographie au tatouage

De nos jours, la stéganographie continue de faire l’objet de recherches intenses, et elle doit partager la scène, peut-être victime d’une trop grande proximité apparente, avec une autre discipline : le tatouage.

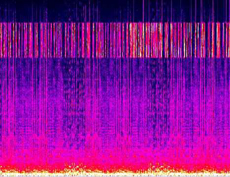

Enregistrement subliminal. Dans cet audiogramme, on peut identifier clairement la zone de messages incrustés sous la forme d’une bande.

Image : DR

Notons au passage l’incongruité du terme « tatouage » (dénotant quelque chose de seulement « invisible a priori » – jusqu’à ce que la belle ne nous laisse entrevoir son dos ou sa cheville – mais pas « imperceptible en général ») appliqué à ce domaine en français, qui devrait en toute logique céder la préférence au substantif « filigrane », bien plus proche de la réalité appréhendée ici (mais le mot « tatouage » a l’avantage de son suffixe, lui permettant de confondre sa nature et l’action qui s’y rapporte, ce que « filigrane » n’offre pas – et « filigranage », laid, est ignoré avec raison des dictionnaires). Mais la science s’accommodant malheureusement mieux des ambiguïtés grammaticales que des difficultés lexicales, nous conserverons ce terme de « tatouage ».

Ainsi donc, ces deux domaines de recherche peuvent paraître semblables car ils ont la même exigence d’indiscernabilité (de l’existence du message) ; pourtant, leur différence est fondamentale : la stéganographie recherche une indiscernabilité statistique, alors que le tatouage recherche une indiscernabilité perceptuelle.

Soulignons encore deux autres points communs entre la stéganographie et le tatouage. D’abord, ces deux disciplines recouvrent un procédé numérique plutôt que psycho-physiologique – le terme de message subliminal serait donc ici usurpé et impropre.

Mais surtout, ces deux disciplines vont devoir s’adapter à la couverture particulière à laquelle on les applique. C’est ce que l’on appelle tirer parti de l’information adjacente. Une métaphore parfois employée concerne la différence entre la boxe et le judo. Si, en général, le noble art autorise l’attaque frontale de l’adversaire, le judo repose sur une tout autre stratégie : dans le judo, on cherchera à retourner contre lui la puissance de l’adversaire. Ainsi, en tatouage comme en stéganographie, on tirera beaucoup d’avantages à se servir de la couverture particulière dans laquelle on va cacher notre message. Historiquement, les techniques de tatouage se rapprochaient à l’origine davantage de la boxe que du judo : on luttait contre le contenu qu’on voulait tatouer plutôt que de s’en servir.

Au tournant des années 2000, des techniques utilisant l’information adjacente ont permis de décupler les performances des méthodes proposées. On considère aujourd’hui que l’utilisation de l’information adjacente est une des caractéristiques qui fondent les domaines de la stéganographie et du tatouage comme autonomes par rapport à d’autres domaines plus classiques, comme par exemple les communications numériques.

Le tatouage numérique ou l’art du camouflage

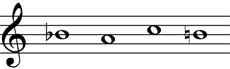

Notes correspondant à B.A.C.H, en notation musicale germanique.

Source : Wikimedia Commons / Bastique

Le tatouage par lui-même a aussi connu sa petite histoire, indépendante de celle de la stéganographie. On dirait aujourd’hui que, outre la nature de l’indiscernabilité visée (statistique ou perceptuelle), les deux branches de l’écriture discrète diffèrent par leur but.

Citons par exemple la protection des droits, propre au tatouage : lorsque J.S. Bach compose son « Art de la fugue », il se sert d’une tonalité en La-Mibémol-Do-Si, qui se lit, en notation musicale germanique, B.A.C.H. De manière non immédiatement discernable, on cache l’identité d’un ayant-droit. Si la stéganographie, admirable pudeur, se voit reléguée parmi les procédés non plus avouables que ceux, surtout, dont la seule utilisation puisse être prouvée, le tatouage au contraire peut vivre sa vie (presque !) au grand jour.

Revenons un instant encore sur ces fines distinctions entre cryptographie, stéganographie et tatouage. La cryptographie, en tant qu’écriture nue, immédiatement incompréhensible, qui n’a pas besoin de camoufler son caractère indéchiffrable, peut très bien se satisfaire des propriétés calculatoires des nombres pour être (redoutablement) efficace. Seul celui qui partage la clef secrète va pouvoir résoudre le problème d’arithmétique posé par le cryptogramme qu’il reçoit.

Il en va tout autrement pour la stéganographie ou le tatouage. Tous les deux ont besoin de cette couverture pour se camoufler. La stéganographie cherchera à faire en sorte qu’aucun test statistique ne puisse discerner de différence entre la couverture avant et après enfouissement du message caché. Le tatouage, de son côté cherchera à ce que le système perceptuel humain ne puisse discerner de différence sur la couverture avant et après enfouissement du message caché. Pour la stéganographie comme pour le tatouage, la clef secrète servira à mettre en évidence le message caché.

D’un côté, nous avons donc les propriétés algébriques et arithmétiques des nombres (un calcul cryptographique qui se révèle vrai ou faux suivant qu’on partage ou non la clef secrète), et de l’autre, nous nous intéressons à une distorsion de la couverture, statistique (pour la stéganographie) ou perceptuelle (pour le tatouage). Il faut alors maintenant terminer de séparer la stéganographie du tatouage : la première fera appel à des grandeurs issues de la théorie de l’information (pour les statistiques), alors que le second devra intégrer les données, parfois ?uctuantes, de la physiologie (pour la perception humaine). Si dans le cas de Bach on peut manifestement parler de tatouage pour la protection des droits, il faut avouer que les autres exemples tirés du domaine analogique (par opposition au domaine numérique, qui concerne l’utilisation d’une machine pour le décodage d’un message caché) sont plus rares. Nous continuons notre propos en faisant l’hypothèse qu’une machine numérique, un ordinateur, est utilisée pour le décodage du tatouage. Plus particulièrement, nous faisons référence aux méthodes tant de calcul arithmétique que d’estimation de signal qu’un ordinateur moderne peut supporter.

Pour un camouflage parfait

Précisons cette notion de couverture : nous voulons en réalité cacher un tatouage dans une image, un son, un objet 3D, un texte, un programme informatique, etc. Ce que nous appelons couverture est en fait le medium qui servira de canal de transmission pour notre tatouage. Il convient donc de ne pas (trop) abîmer la couverture. On parle alors de distorsion due à l’enfouissement du tatouage. En effet, cacher un tatouage nécessite de modifier la couverture, mais on veut que cette dernière reste utilisable par un humain. On ne veut pas que le tatouage rende l’image détestable ou le son insupportable. La plupart du temps, on se donne un budget de distorsion, une quantité de distorsion que l’on s’autorise à infliger à la couverture, qui reste dans les limites de l’imperceptible.

Distorsion visible sur une image tatouée et lessivée.

Photos : DR

On peut donc voir le tatouage comme un bruit, une perturbation, que l’on ajoute à la couverture. On veut que ce bruit reste imperceptible. Pour cela, on jouera tant sur sa puissance que sur les faiblesses du système perceptuel humain (on parlera alors de masquage psycho-perceptif). Il est important de considérer tant la couverture que le tatouage comme des signaux : un ensemble d’intensités lumineuses sur un écran, une suite d’échantillons du son, etc. C’est ?nalement le parti que prennent les chercheurs travaillant en compression : un fichier MP3 n’est qu’une suite d’échantillons sonores auxquels on a retiré les signaux que l’oreille n’est pas censée percevoir. Le tatouage est cependant un signal d’un genre particulier, pour deux raisons : il est censé « ressembler » à la couverture, et il doit également être généré à partir de la clef secrète.

Outre la distorsion, on peut citer encore trois grandes contraintes pesant sur un système de tatouage : la capacité, la robustesse et la sécurité. Quoique le terme de capacité soit scientifiquement impropre (on parlerait plus volontiers de débit), il désigne la quantité d’information que le tatouage véhicule. Cette quantité est généralement exprimée en nombre de bits (des zéros et des uns). Le lecteur un peu au fait des grands dilemmes de ce bas monde aura remarqué que plus on cache de bits, plus la distorsion augmente ; et qu’au contraire, à distorsion fixée (ce qui est généralement le cas en pratique), on cachera seulement un certain nombre de bits. D’une manière générale, le tatouage est pour une bonne part une affaire de subtils compromis.

La troisième contrainte, la robustesse, concerne les manipulations infligées à la couverture une fois tatouée. D’une manière (trop) générale, on entend par robustesse la puissance des diverses manipulations pouvant être infligées à la couverture sans que le tatouage soit affecté. L’idée est que s’il faut dégrader la couverture jusqu’à la rendre inutilisable seulement pour rendre le tatouage inopérant, alors le tatouage s’est révélé efficace. Notons toutefois que la variété des manipulations que peut subir la couverture amène la conception d’un tatouage robuste au niveau d’un défi pas encore tout à fait résolu aujourd’hui pour tous les types de couvertures (images, sons, etc.).

La dernière contrainte, la sécurité, est plus abstraite à appréhender. En première approximation, on peut dire qu’elle consiste à cacher aussi la clef secrète. Autrement dit, si un pirate observe plusieurs contenus tatoués, il ne faudrait pas qu’il puisse deviner la clef secrète qui rendrait visibles tous les autres tatouages générés à partir de cette même clef secrète, ou, pire, qu’il puisse générer ensuite de faux contenus tatoués avec la clef qu’il aurait estimée.

La question de clef privée et de sécurité

Si nous ne devions ne retenir que deux fondements en sécurité appliquée au tatouage, nous choisirions le principe de Kerckhoffs et la classification de Diffie et Hellman. Le principe de Kerckhoffs stipule que celui qui conçoit un système paramétré par un secret doit faire l’hypothèse que l’attaquant de ce système le connaît tout entier dans ses moindres détails, et que seule la clef secrète lui est inconnue. Kerckhoffs tirait les leçons de la défaite de 1870, pendant laquelle les Prussiens avaient pu s’emparer de machines de chiffrement de l’armée française, laissées sur le champ de bataille par les soldats en déroute. Il fournissait en réalité l’hypothèse de base des protocoles destinés à évaluer la sécurité d’un système reposant sur le secret.

Plus tard, Diffie et Hellman, toujours dans une perspective cryptographique, ont précisé différents cadres d’attaque, faisant varier la nature de la connaissance du pirate : observe-t-il uniquement des messages chiffrés ? des paires de messages en clair et les chiffres correspondants ? peut-il choisir son texte en clair ? etc.

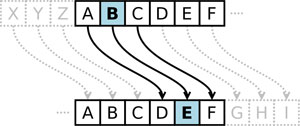

Le chiffre de César, un des tout premiers systèmes de cryptographie.

Ce n’est que vers 2004 que la communauté du tatouage commence à prendre en compte cette nouvelle contrainte, dite de sécurité. Naïvement, elle croyait que l’utilisation d’une clef privée garantissait à elle seule la sécurité. Or, utiliser une clef privée ne suffit pas à rendre un système sûr.

Prenons l’exemple, en cryptographie, du chiffre de César : à une lettre on substitue une autre lettre, choisie à la discrétion de celui qui chiffre le message. Évidemment, le destinataire du message chiffré doit partager la correspondance secrète entre les lettres originales et leur version permutée. Le secret repose donc ici sur le choix de la permutation entre les lettres. Ce chiffre (et plus spécifiquement sa version améliorée : le chiffre de Vigenère) est resté utilisé pendant plusieurs siècles.

Démonstration d’un message codé avec le chiffre de Vigenère. Le message à coder est le mot calcul et sa clef, le mot maths.

Pour coder le message, on choisit une clef qui sera un mot de longueur arbitraire. On écrit ensuite cette clef sous le message à coder, en la répétant aussi souvent que nécessaire pour que sous chaque lettre du message à coder, on trouve une lettre de la clef. Pour coder le mot calcul par exemple, on regarde dans le tableau l’intersection de la ligne de la lettre à coder avec la colonne de la lettre de la clef. On obtient alors le message chiffré suivant : OAEJMX.

Pour percer le chiffre de César, il a suffi que l’attaquant se rende compte que la fréquence d’apparition des lettres, certes chiffrées, ne variait pas. Il suffisait donc de faire correspondre les fréquences d’apparition des lettres permutées avec celle des lettres dans un texte en clair. Par exemple, la lettre la plus fréquente en français étant le e, on pouvait parier sans trop de risque que la lettre chiffrée qui revenait le plus souvent masquait en réalité un e.

Le chiffre de César est un exemple de système reposant sur une clef privée (la permutation secrète des lettres), mais non sûr. En effet, il se produit ce que l’on appelle une fuite d’information entre les messages chiffrés et la clef secrète. Un système qualifié de sûr aura la propriété de protéger la clef secrète. Sous l’angle des statistiques, on dirait que la clef secrète explique le message chiffré.

Si le principe de Kerckhoffs peut s’appliquer tel quel en tatouage, qu’en est-il de la classification de Diffie et Hellman ?

À ce jour, les chercheurs considèrent essentiellement quatre cadres d’attaque :

- le pirate observe uniquement des contenus tatoués : WOA (Watermark Only Attack) ;

- le pirate observe des paires de contenus originaux et tatoués : KOA (Known Original Attack) ;

- le pirate observe des paires de messages et de contenus tatoués associés : KMA (Known Message Attack) ;

- le pirate observe uniquement des contenus tatoués, mais il sait que le message caché est toujours le même : CMA (Constant Message Attack).

À chaque fois, on fait l’hypothèse que la clef secrète utilisée est toujours la même, et que les messages cachés (sauf pour CMA) sont tirés aléatoirement. On a ainsi un ensemble de cadres d’attaque dans lesquels évaluer la fuite d’information sur la clef secrète en fonction de la nature des informations dont dispose le pirate.

Actuellement, les recherches se focalisent essentiellement sur le cadre WOA. Que peut espérer apprendre un pirate sur la clef en n’observant que des contenus tatoués ?

Pour bien comprendre ces développements, il convient de se représenter le tatouage comme l’écriture d’un message dans un sous-espace privé du contenu. Un sous-espace privé est dé?ni par des signaux privés, utilisés pour coder l’information à cacher (ce qui, en algèbre linéaire, peut plus justement se formuler par : les signaux privés forment une base du sous-espace vectoriel dans lequel vit le tatouage).

On distingue alors dans le cadre WOA quatre classes de sécurité :

- non-sécurité : il est possible d’estimer les signaux secrets formant la base du sous-espace privé – une seule clef permet d’expliquer la distorsion statistique des contenus tatoués ;

- sécurité de la clef : le pirate ne peut pas décider quelle était la base effectivement utilisée pour engendrer le sous-espace privé – mais il peut tout de même en former une. Un sous-ensemble des clefs parviendra à expliquer de la même manière la distorsion statistique des contenus ;

- sécurité du sous-espace : le pirate ne peut pas trouver où se trouve le sous-espace privé – toute les clefs produiront la même distorsion statistique du contenu ;

- stégo-sécurité : le pirate ne peut même pas faire la différence entre un contenu tatoué et un contenu non-tatoué. Aucune clef n’entraînera de distorsion statistique du contenu.

Nous avons présenté ces classes de sécurité par degré de protection croissant de la clef. Examinons à présent les implications des trois dernières, étant entendu que la première n’offre aucune sécurité (et concerne une majorité de systèmes de tatouage).

Si un algorithme de tatouage est stégo-sûr, alors on peut l’utiliser pour des applications de stéganographie. Le pirate ne fera jamais la différence entre un contenu véhiculant de l’information cachée et un autre qui n’en contiendrait pas. C’est typiquement le besoin que l’on a pour un système de stéganographie. Cette classe de sécurité fait donc le lien, et établit aussi la différence fondamentale, entre un système de tatouage (qui a des contraintes de sécurité moindres) et un système de stéganographie. Plus fondamentalement, la tâche de l’adversaire (dans le cadre de la stéganalyse) est un problème de décision (le contenu contient-il quelque-chose de caché ou pas ?). L’utilisation d’un système stégo-sûr permet d’affirmer que l’adversaire ne pourra jamais répondre de façon certaine à ce problème de décision.

Si, maintenant, on s’intéresse à un système assurant la sécurité du sous-espace, le problème de décision évoqué ci-dessus devient soluble. Par contre, l’adversaire, qui voudrait à présent savoir où vit la clef secrète, ne peut pas donner de réponse satisfaisante à ce qui devient un problème d’estimation.

On perçoit ici une connexion importante entre les contraintes de sécurité et de robustesse : l’impossibilité pour le pirate d’estimer où vit la clef, l’empêche de porter une attaque qui soit spécifiquement portée dans ce fameux sous-espace où vit la clef.

En utilisant un système assurant la sécurité du sous-espace, on assure aussi que le pirate ne pourra pas porter d’attaque à faible distorsion (ce qu’il pourrait faire s’il avait été capable d’estimer dans quel sous-espace concentrer son énergie d’attaque).

Un système assurant la sécurité des clefs permet au pirate de savoir où vit la clef, dans quel sous-espace privé, mais ne lui permet pas de faire de différence entre toutes les clefs qui y vivent. Une attaque à moindre distorsion pour effacer le tatouage devient possible : il suffit de tuer tout ce qui peut se passer dans ce sous-espace pour effacer le tatouage. Et puisque la distorsion d’attaque peut être concentrée dans ce sous-espace, le pirate obtiendra ainsi un contenu attaqué d’assez bonne qualité. Mais il n’aura toutefois pas eu accès au véritable secret qui avait permis d’enfouir le tatouage.

Un système de tatouage non sûr, une fois cassé, autorise des attaques d’un genre bien plus pernicieux que seul l’effacement du tatouage. En effet, on peut espérer forger de faux contenus tatoués à l’aide de l’estimation de la clef secrète, et mettre ainsi à mal toute l’architecture d’attribution des droits liés à la lecture du tatouage. On peut, d’une manière générale, espérer obtenir un accès frauduleux en lecture/écriture sur le canal caché. En observant uniquement des contenus tatoués, on n’obtient qu’un accès limité en lecture/écriture sur le canal caché. Pour lever ces limitations et obtenir un réel accès frauduleux au canal caché, on doit disposer de quelques messages cachés (en rapport avec le logarithme du nombre de bits cachés). Les systèmes de tatouage non sûrs ouvrent la voie à des attaques dites de protocole extrêmement dangereuses pour toute la chaîne de transmission de l’information cachée.

Quelques applications du tatouage

Tournons-nous maintenant vers les applications du tatouage. Nous appréhenderons ainsi certaines de ses variétés. Mais avant, il convient de resituer le tatouage numérique dans sa perspective historique.

Prenons l’exemple simple de l’authenticité d’un document. Dans le monde analogique, où l’ordinateur n’existe pas, les copies successives d’un même document altèrent sa qualité. La photocopie d’une photocopie précédente sera toujours moins précise que l’original. C’est cette simple remarque qui fonde la confiance que nos ancêtres avaient devant un document, vrai ou faux – précisément parce que la nature d’un faux était réputée pouvoir être (plus ou moins) facilement établie. Dans le monde numérique, les documents sont représentés et transmis sous formes de symboles (en général des nombres, des valeurs numériques). Copier un document numérique signifie donc recopier une suite de symboles. Et surtout, le faire faire par des machines réputées infaillibles. (Sur les limites de ce « sentiment de puissance » conféré par la technicisation de la société, voir La France contre les robots, G. Bernanos, Plon, 1970.) On comprend donc qu’il est trivial de réaliser un nombre infini de copies rigoureusement parfaites.

Cliché de Staline accompagné de Yezhov, qui disparaît ensuite…

Photos : DR / Source : The commissar vanishes

La notion de document original devient fluctuante. Sans parler de la politique, que l’on pense par exemple à Nicolas Yezhov, un apparatchik que Staline avait demandé à sa propagande de faire disparaître des clichés officiels après qu’il fut tombé en disgrâce. Or, des notions comme l’authenticité ou la confiance (dans lesquelles une bonne partie de l’économie prend sa source) ne revêtent plus aujourd’hui la même valeur qu’avant. (Voir à ce sujet, L’œuvre d’art à l’époque de sa reproductibilité technique, W. Benjamin, Allia, 2003.) Le tatouage pourrait donc, avec ses limites, être compris comme une manière de restituer dans le monde numérique les réflexes que l’Homme avait pris dans le monde analogique.

Quels étaient ces réflexes devant un document ? Le sentiment d’authenticité, en rapport avec l’original bien sûr, mais aussi le canal de transmission du document. Que l’on pense par exemple aux sceaux à la cire utilisés pour marquer la fin de la rédaction d’un parchemin et aussi l’identité du scripteur. On pourrait également penser au sentiment de confiance qu’un document émane effectivement du génie de telle personne, par exemple, une partition manuscrite de Mozart (quoique le talent paraisse ici difficile à falsifier, indépendamment du caractère manuscrit de la partition en question – mais tout le monde n’est pas Mozart).

Passons maintenant en revue diverses applications pour lesquelles le tatouage peut apporter, sinon une solution, au moins une contribution.

Si l’on suppose l’existence d’une chaîne de copie numérique maîtrisée, un tatouage indiquant ce que l’on est autorisé à faire du document permet de résoudre le problème dit de protection de la copie. Une telle application nécessiterait toutefois l’avènement d’un nouveau format de représentation des documents numériques concernés. Notons que des tentatives avaient été faites lors de l’introduction du DVD.

Si l’on suppose l’existence d’un office indépendant d’immatriculation des œuvres de l’esprit (à la manière dont Beaumarchais avait créé la Société des Auteurs-Compositeurs Dramatiques), le tatouage permet de résoudre la question de la protection des droits.

On peut encore imaginer qu’un tatouage non plus robuste mais explicitement fragile, soit censé disparaître à la moindre modification (éventuellement locale) du document. Ce scénario permet même d’envisager de préciser l’endroit du document affecté par une éventuelle malveillance. On pourrait souhaiter protéger les radiographies de patients et sécuriser ainsi ces documents.

Si l’on quitte les applications à caractère juridique ou sécuritaire, on peut citer les applications de type contenus augmentés : un format de représentation des données étant généralement pérenne (le format JPEG s’est ainsi imposé pour la photographie), on pourra chercher à augmenter les fonctionnalités associées au contenu en cachant de l’information à l’intérieur. Par exemple, des expériences grandeur nature ont été menées pour insérer dans le flux vidéo télévisuel les informations nécessaires à l’animation d’un avatar 3D réagissant à la langue des signes (projet ARTUS). Les sourds auraient ainsi pu s’équiper d’un décodeur spécifique sans qu’il ait fallu remettre en cause toute la chaîne technique de transmission télévisuelle dans son ensemble.

Newsletter

Le responsable de ce traitement est Inria. En saisissant votre adresse mail, vous consentez à recevoir chaque mois une sélection d'articles et à ce que vos données soient collectées et stockées comme décrit dans notre politique de confidentialité

Niveau de lecture

Aidez-nous à évaluer le niveau de lecture de ce document.

Votre choix a été pris en compte. Merci d'avoir estimé le niveau de ce document !

François Cayre

Enseignant-chercheur Grenoble INP à GIPSA-Lab (Grenoble Images Parole Signal et Automatique).