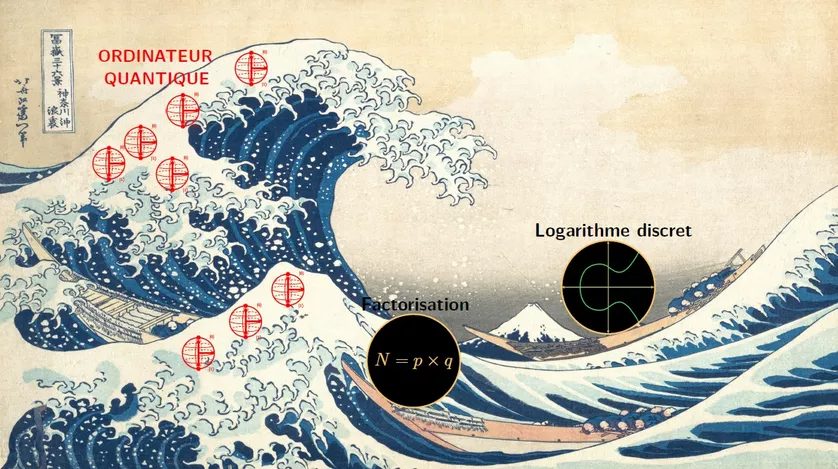

Petite introduction visuelle à la cryptographie postquantique

Le chiffrement à clé publique assure aujourd’hui la sécurité de tous nos moyens de communication et de stockage (sur Internet, les réseaux mobiles, les cartes à puce, les documents d’identité, les communications radio…). La sécurité actuelle a été dimensionnée pour qu’un ordinateur classique ait besoin de millions d’années pour la contourner.

Cependant, dans les années quatre-vingt-dix, Peter Shor a montré que des ordinateurs quantiques de grande échelle pourraient attaquer efficacement nos systèmes à clé publique et donc rendre caducs tous les cryptosystèmes déployés. En d’autres termes, si aucune protection spécifique n’est déployée, une entité dotée d’une telle technologie pourrait compromettre la confidentialité et l’authenticité de la plupart des transactions bancaires, les identités numériques et plus généralement toutes les données et communications personnelles.

À l’époque, la perspective de l’apparition d’ordinateurs quantiques pouvait paraître très lointaine et incertaine. Depuis, plusieurs entreprises ont mis au point des prototypes rudimentaires d’ordinateurs quantiques. Cette dernière décennie, de larges avancées scientifiques ont bousculé la recherche et la menace quantique devient de plus en plus pertinente. En plus de ces avancées académiques, en 2015, un communiqué alarmant de la NSA, agence de sécurité américaine, suggère de migrer rapidement vers une sécurité postquantique. En raison du fort enjeu, la recherche dans ce domaine a subi une accélération considérable en termes de moyens et d’intérêt scientifique ces quatre dernières années. En 2017, le NIST, un organisme américain de normalisation, a lancé une compétition internationale pour trouver de nouvelles pistes d’algorithmes sécurisés contre les ordinateurs quantiques. Cette compétition permet d’alimenter l’intérêt industriel et académique dans le but de s’accorder sur les moyens les plus sécurisés et les plus efficaces pour le futur. Concrètement, il s’agit de trouver de nouveaux algorithmes candidats qui fonctionneraient sur les processeurs classiques, mais qui résisteraient à des ordinateurs quantiques, dont l’arrivée est désormais jugée probable par un nombre croissant de spécialistes.

Vidéo introductive

C’est dans ce contexte qu’en 2017, une thèse portant sur l’étude de la sécurité des algorithmes candidats a pu démarrer. L’intuition de départ ? Se concentrer sur les candidats fondés sur une structure mathématique appelée les réseaux euclidiens devrait permettre un bon compromis entre l’efficacité et la sécurité. Ces structures ont introduit de nouveaux défis en matière de sécurité. Nous avons pu étudier la sécurité de cette famille d’algorithmes dans différents contextes et proposer des protections aux failles mises en évidence.

Cette vidéo de dix minutes a été réalisée par Mélissa Rossi et Melvin Riquier (Melon’s Production) dans le cadre d’un projet étudiant.

Newsletter

Le responsable de ce traitement est Inria. En saisissant votre adresse mail, vous consentez à recevoir chaque mois une sélection d'articles et à ce que vos données soient collectées et stockées comme décrit dans notre politique de confidentialité

Niveau de lecture

Aidez-nous à évaluer le niveau de lecture de ce document.

Votre choix a été pris en compte. Merci d'avoir estimé le niveau de ce document !

Mélissa Rossi

Photo © Fondation l'Oréal / Jean-Charles Caslot.

Ancienne doctorante au sein du laboratoire de cryptographie de l’ENS de Paris (Inria, CNRS, PSL), actuellement cryptographe à l'agence nationale de la sécurité des systèmes d’information (ANSSI).