Le traçage cyberphysique des personnes et la vie privée

Une première version de cet article est parue dans la Série Enjeux numériques, n°16, décembre 2021, des Annales des Mines.

Depuis l’apparition de l’iPhone en 2007, une grande partie de la population porte en permanence sur elle un « ordiphone », qui a été récemment rejoint dans notre sphère physique personnelle par d’autres appareils connectés (écouteurs, bracelets, capteurs de sport ou de santé, etc.). Ces appareils ont en commun d’inclure une ou plusieurs technologies sans-fil : Wi-Fi, Bluetooth et sa variante basse consommation, le Bluetooth Low Energy (BLE).

Depuis le début des années 2010, on a vu apparaître des systèmes traçant les utilisateurs dans le monde physique via la collecte des signaux radio émis par ces appareils sans fil compagnons. Initié aux États-Unis par l’entreprise Euclid Analytics, le concept de traçage cyberphysique s’est rapidement développé au point de déclencher des réactions des autorités de contrôle, du législateur et des fabricants d’appareils.

Ce traçage cyberphysique, souvent pratiqué à l’insu des individus concernés, est particulièrement intrusif, et est une menace évidente pour la vie privée. Cette problématique de protection des données personnelles peut être abordée suivant deux axes : premièrement, une approche légale et réglementaire, avec une évolution des règles pour encadrer ces nouvelles techniques de collecte de données personnelles ; et deuxièmement, une approche technologique, avec une réflexion sur l’évolution des standards et la mise en œuvre de contre-mesures.

Traçage cyberphysique : fonctionnement et applications

Le traçage cyberphysique tel qu’on l’entend ici repose sur les technologies sans fil (Wi-Fi et Bluetooth) intégrées dans nos appareils portables (ordiphones, bracelets connectés, écouteurs, etc.). Ces appareils se comportent comme des balises radio en émettant régulièrement des courts messages qui contiennent un identifiant unique et propre à chaque appareil (on parle d’adresse MAC). Cette diffusion de message est continue, et est présente même quand l’appareil n’est pas connecté ; en effet, l’émission de ces messages fait partie d’un mécanisme qui permet à notre appareil de découvrir les réseaux ou équipements à portée, auxquels il pourrait éventuellement se connecter.

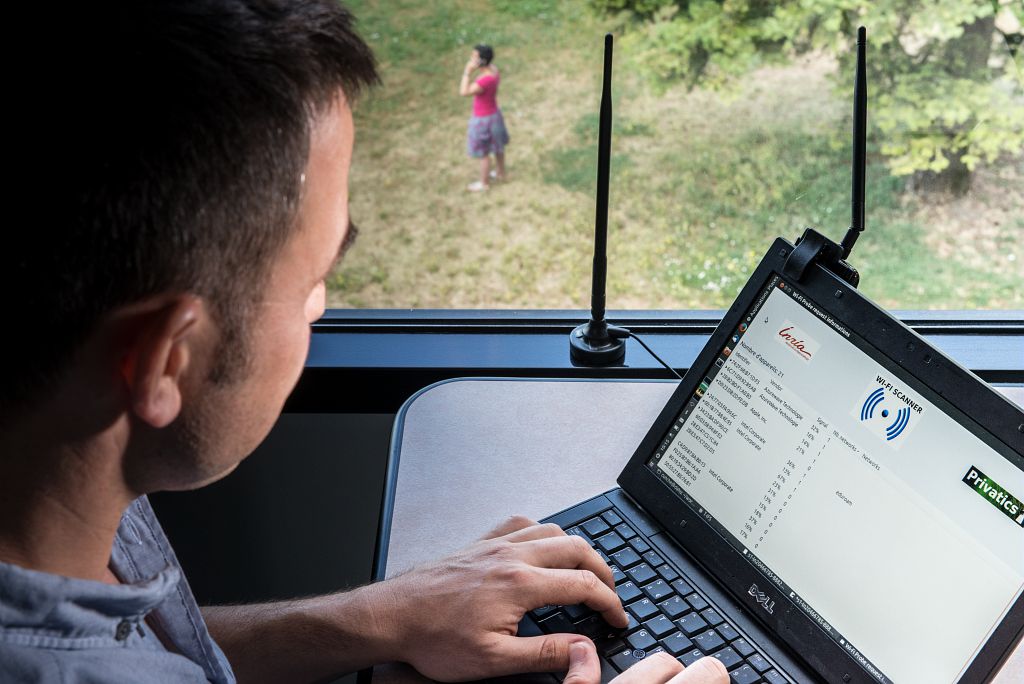

Illustration 1 : Système de traçage cyberphysique basé sur le Wi-Fi et/ou le Bluetooth. Les signaux émis par les ordiphones sont captés par des sniffers, permettant un suivi des porteurs de ces appareils (Source: D. R.)

Ces messages de découverte sont émis en clair (c’est-à-dire non protégés par un chiffrement), et leur contenu, en particulier l’identifiant propre à l’appareil, peut être capté à distance (parfois à plusieurs dizaines de mètres) par un appareil dédié appelé sniffer (analyseur réseau). En collectant les signaux émis par nos appareils, ces sniffers sont en mesure de détecter la présence de personnes et de suivre leurs déplacements (voir l’illustration 1 ci-dessus).

La position d’un appareil peut être obtenue de manière approximative à partir des sniffers l’ayant détectés (chacun ayant une zone de couverture). Cette position peut aussi être obtenue de manière plus précise en utilisant des informations sur la puissance du signal. À sa réception, chaque message est accompagné d’une information de puissance de signal (RSSI) qui donne une indication sur la distance entre l’appareil et le sniffer ; à l’aide de méthodes de trilatération, il est possible d’en déduire la position de l’appareil émetteur avec une précision de quelques mètres (voir l’illustration 2 ci-dessous). Cette précision est limitée par les fluctuations du RSSI qui font de lui un indicateur peu fiable de la distance.

Illustration 2 : Localisation par trilatération. L’information de distance entre le récepteur et l’émetteur obtenue via le RSSI, permet à un ensemble de sniffers de calculer la position de l’émetteur.

D’autres techniques de positionnement sont basées sur le temps de propagation des messages entre l’émetteur et le récepteur et permettent d’atteindre une précision en dessous du mètre. Pour obtenir des mesures temporelles fines, ces approches nécessitent souvent la coopération de l’appareil, et ne sont donc plus des techniques passives. Ces techniques dites de Time-of-Flight (temps de vol) apparaissent dans les nouvelles versions du Wi-Fi / 802.11 et dans la technologie UWB (utilisée par les AirTag, un dispositif de suivi ou tracker d’objet développé par Apple).

Les technologies radio ne sont pas les seules envisagées pour faire du traçage cyberphysique. En effet, les signaux lumineux ou acoustiques peuvent être employés pour implémenter des systèmes de balise. Des signaux ultrasons diffusant un identifiant sont diffusés dans des lieux (magasin, rayon …) et sont captés par le microphone des smartphones qui en déduit sa position. Une approche similaire est possible en combinant la caméra du smartphone et des fluctuations ultra-rapides de l’éclairage ambiant.

Ces systèmes de traçage cyberphysique ont trouvé une diversité d’applications. Par exemple dans le domaine des transports avec l’observation des flux sur les axes routiers, ou encore dans les transports en commun comme dans le métro londonien. Un autre domaine d’application est les enseignes commerciales qui utilisent ces systèmes dans le cadre d’applications dites d’analytics, donnant lieu à des mesures de la clientèle (nombre de visiteurs, durée et fréquence des visites, etc.). Sur le modèle du traçage en ligne, le traçage cyberphysique permet de « profiler » les personnes et de leur soumettre de la publicité ciblée sur leurs ordiphones ou dans le monde physique via des écrans publicitaires.

Enjeux légaux et réglementaires

Le traçage cyberphysique et la collecte de données qui en découle sont soumis à un ensemble de règles, et en particulier au Règlement général sur la protection des données (RGPD), entré en application en 2018. Les données captées par ces systèmes, et notamment les identifiants d’appareils, sont des données à caractère personnel au sens du RGPD. Ainsi, il découle de cette qualification un ensemble d’interdictions et d’obligations liées à leurs collectes et leurs traitements. Ces obligations peuvent être levées si les données sont rendues anonymes, cependant cette tâche s’avère difficile à mettre en œuvre sur ce type de données.

La CNIL (Commission nationale de l’informatique et des libertés) a proposé une liste de règles applicables aux systèmes de « mesure d’audience et de fréquentation dans des espaces accessibles au public ». Elle y rappelle en particulier les exigences en termes d’information des personnes et d’exercice du droit d’opposition et de rectification. Elle précise également l’importance de l’anonymisation et de la pseudonymisation des données, et rappelle les bonnes pratiques en la matière. En ce qui concerne la base légale, l’invocation de l’intérêt légitime est considéré comme valable si l’anonymisation intervient à court terme ; ce qui implique que les données pourront être collectées sans le consentement des personnes. Par contre, en l’absence d’une anonymisation à court terme, l’intérêt légitime n’est plus acceptable, et un consentement informé, libre et spécifique est alors nécessaire.

Plusieurs autorités de protection européennes, dont la CNIL, ont pris des décisions au sujet de systèmes de traçage cyberphysique. Ces décisions illustrent les motivations des « traceurs » et présentent ce qui n’est pas acceptable pour les autorités en l’état actuel de la législation. En 2015, la CNIL a refusé un projet d’estimation de flux piétons porté par JCDecaux et Fidzup à cause d’insuffisances au niveau de l’anonymisation des données et de l’information des personnes. En 2018, cette même entreprise Fidzup a été mise en demeure par la CNIL pour son système de profilage et de ciblage publicitaire mobile basé sur des systèmes de traçage cyberphysique déployés chez des commerçants. Cette mise en demeure repose sur l’absence de base légale pour ce traitement de données, et en particulier l’absence de consentement. Aux Pays-Bas, la ville d’Enschede s’est vu infliger une amende de 600 000 euros pour avoir mis en place un système qui permettait de tracer, et non pas seulement de compter, les passants dans le centre-ville. On voit donc que l’absence d’anonymisation à court terme et la base légale sont les motifs principaux de ces interdictions et sanctions (dans le cas des Pays-Bas) de la part des autorités de protection.

Un nouveau règlement européen, baptisé ePrivacy, pourrait bientôt changer cette situation. Ce règlement vient compléter le RGPD sur le cas particulier des communications électroniques. La problématique des systèmes de traçage cyberphysique via des signaux sans fil y est abordée dans l’article 8 intitulé « Protection des informations stockées dans les équipements terminaux des utilisateurs finaux ou liées à ces équipements », où l’on peut lire :

« 2 – La collecte d’informations émises par l’équipement terminal pour permettre sa connexion à un autre dispositif ou à un équipement de réseau est interdite, sauf si :

(cc) elle est pratiquée exclusivement dans le but d’établir une connexion et pendant la durée nécessaire à cette fin ; ou

(dd) un message clair et bien visible est affiché, indiquant les modalités et la finalité de la collecte et la personne qui en est responsable, fournissant les autres informations requises en vertu de l’article 13 du règlement (UE) 2016/679 lorsque la collecte porte sur des données à caractère personnel, et précisant les mesures éventuelles que peut prendre l’utilisateur final de l’équipement terminal pour réduire au minimum la collecte ou la faire cesser ».

Ainsi, en l’état actuel de ce règlement, un affichage informant sur le traçage et les moyens de s’opposer ou de limiter la collecte de données serait suffisant. On note que cette position est beaucoup plus libérale que celle de la CNIL qui exige pour le moment une anonymisation à court terme ou un consentement.

Enjeux technologiques

Si les protections réglementaires ne sont plus suffisantes, la technologie à la source du problème peut nous fournir des solutions pour échapper à ce traçage.

Adresses aléatoires

Face à cette menace de traçage accentuée par la généralisation des objets portables intégrant Wi-Fi ou Bluetooth, une solution a été proposée. Cette solution, appelée « adresse aléatoire », repose sur la substitution de l’identifiant permanent présent dans les signaux par un identifiant aléatoire et temporaire. Ainsi, l’appareil utilise consécutivement des pseudonymes indépendants qui rendent inopérants les systèmes de traçage cyberphysique.

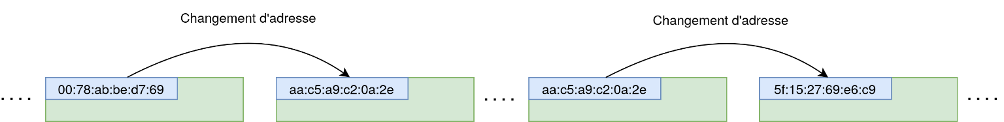

Lorsqu’un message est émis par un appareil, l’identifiant de l’appareil est remplacé par un identifiant temporaire (voir l’illustration 3 ci-dessous) qui est ensuite renouvelé périodiquement (toutes les 15 minutes dans la plupart des implémentations actuelles). Ainsi, il n’est pas possible de tracer un appareil sur une durée supérieure à 15 minutes.

Illustration 3 : Mécanisme d’adresse aléatoire dans une séquence de message. L’adresse incluse dans les messages est changée régulièrement pour une valeur aléatoire, empêchant le traçage sur une longue durée.

Ce mode de fonctionnement dans lequel l’adresse est changée fréquemment, est pour le moment réservé au fonctionnement « déconnecté » de l’appareil : lorsqu’il n’est pas connecté à un réseau ou à un autre appareil. En effet, lorsqu’il est connecté à un réseau Wi-Fi, le changement d’adresse n’est pas possible à moins de se reconnecter. Une solution intermédiaire est actuellement disponible : l’appareil ne change pas d’adresse quand il est connecté à un réseau, mais il utilise une adresse différente pour chaque réseau. Ainsi, il n’est pas possible de croiser les informations obtenues par différents réseaux sur un même appareil.

Fabricants et développeurs d’OS

L’intégration des mécanismes de protection de la vie privée tels que les adresses aléatoires est la responsabilité des fabricants de systèmes d’exploitation (OS) mobiles, comme Apple pour iOS et Google pour Android ou celle des fabricants d’objets connectés. De plus, les fabricants de smartphones sont souvent amenés à adapter le système d’exploitation, et il est de leur responsabilité de veiller à ce que les modifications qu’ils apportent au système n’impactent pas négativement ces protections. Ces mécanismes de protection sont aujourd’hui intégrés dans une majorité des appareils récents. Néanmoins, il a pu être observé des failles qui remettaient en cause l’efficacité de ces protections. En effet, l’utilisation d’une adresse aléatoire n’est pas suffisante à elle seule, et son intégration est loin d’être évidente.

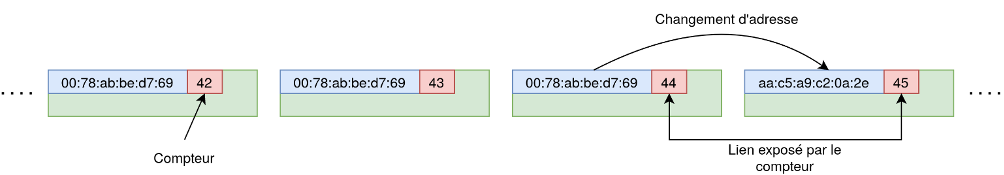

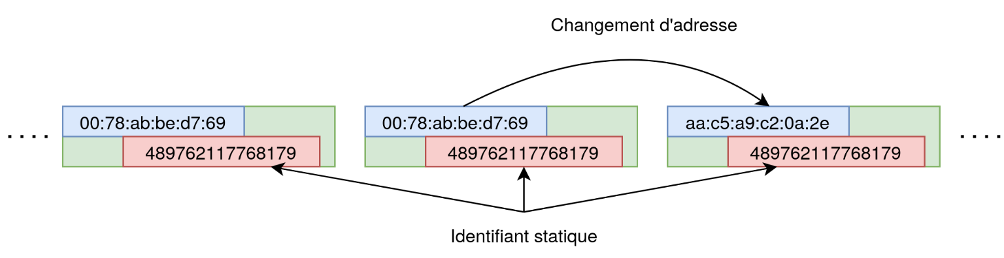

Parmi les éléments pouvant compromettre les adresses aléatoires, on peut citer le contenu des messages et leur changement (ou non-changement) au moment de la rotation de l’adresse aléatoire. Les messages peuvent contenir un compteur qui évolue de 1 à chaque message, si ce compteur est laissé tel quel lorsque l’adresse change, il devient trivial de relier les deux adresses (voir l’illustration 4 ci-dessous). Pire, si le message contient un autre identifiant qui ne change pas, le traçage peut alors simplement se faire sur la base de cet identifiant indépendamment de l’adresse (aléatoire ou pas).

Illustration 4 : Faille liée à la présence d’un compteur qui n’est pas ré-initialisé lors du changement d’adresse. La progression linéaire du compteur permet de faire le lien entre deux adresses consécutives.

Illustration 5 : Faille liée à la présence d’un identifiant statique dans les messages. Le changement d’adresse devient inutile puisqu’un autre identifiant est disponible.

Au-delà des mécanismes de protection, il est nécessaire de fournir à l’utilisateur des moyens de contrôle clairs et efficaces. Dans le cadre du traçage via Wi-Fi et Bluetooth, il est parfois suggéré d’éteindre les fonctionnalités sans fil de l’appareil pour échapper au traçage. Cependant, cette opération ne désactive que partiellement les fonctionnalités sans fil et n’empêche pas le traçage. Les fonctionnalités radio d’un terminal mobile sont utilisées par le système pour d’autres raisons que la communication au sens réseau avec d’autres appareils. Les interfaces Wi-Fi et Bluetooth sont en particulier utilisées pour des besoins de géolocalisation en complément du GPS. Le système utilise la liste des points d’accès Wi-Fi à portée pour en déduire sa position. Ainsi une interface Wi-Fi ou Bluetooth peut continuer à émettre des messages malgré sa désactivation par l’utilisateur. Des efforts sont donc nécessaires pour informer les utilisateurs de cette collecte de données et pour leur fournir les moyens de s’y opposer.

Standardisation

Les technologies telles que le Wi-Fi et le Bluetooth sont définies par des standards techniques sur lesquels les fabricants se basent pour développer leurs produits. Ces documents déterminent donc les exigences sur les fonctionnalités auxquelles doivent satisfaire les appareils voulant apparaître comme conformes à ces normes. Ainsi, ces standards techniques sont en capacité d’imposer la mise en place de mesures de protection à une très large échelle. Ces standards sont définis au sein d’organismes de standardisations, tels que l’IEEE 802 qui gère (entre autres) le développement des spécifications techniques utilisées par le Wi-Fi.

Au sein de ces standards, la sécurité des communications est un enjeu qui a été considéré dès leur genèse, et une large part des spécifications est dédiée à la description de mécanismes de sécurité (par exemple WPA – Wi-Fi Protected Access). Comparativement, on retrouve peu d’éléments liés aux problématiques de vie privée telles que les protections contre le traçage cyberphysique. Si l’on s’intéresse au cas de l’adresse aléatoire, son introduction dans le Bluetooth coïncide avec l’introduction du Bluetooth à basse consommation (BLE) en 2010, tandis que son introduction dans le 802.11 (Wi-Fi) s’est faite beaucoup plus tardivement, en 2018. Depuis peu, les enjeux de protection des données personnelles commencent à prendre de l’importance au sein de ces standards, avec notamment la constitution de groupes de travail sur le sujet et la publication d’un document de l’IEEE 802 sur les considérations en matière de protection de la vie privée dans ces standards.

Conclusions & perspectives

Le traçage des personnes est rendu possible par une adoption croissante d’appareils équipés de technologies sans fil. Les problématiques de vie privée associées font apparaître des enjeux technologiques, mais aussi légaux et réglementaires. Il est essentiel de considérer ces problématiques le plus tôt possible pour mettre en place des protections adéquates. Ceci est particulièrement important pour les aspects technologiques, car, une fois définis, les standards sont difficilement modifiables et demeurent en vigueur pendant de longues périodes.

Au-delà du Wi-Fi et du Bluetooth, dont il a principalement été question dans cet article, une meilleure prise en compte de problématiques de vie privée est nécessaire dans le développement des futures technologies sans fil. En effet, Wi-Fi et Bluetooth sont progressivement rejoints par d’autres technologies qui pourraient être à la source de nouvelles menaces pour la vie privée. Par exemple, l’Ultra Wide Band (UWB, ou bande ultra-large), qui permet d’estimer les distances entre appareils avec une précision de quelques centimètres, est progressivement intégrée dans les appareils mobiles. L’UWB pourrait donc permettre un traçage beaucoup plus fin que ce qui est permis actuellement par les technologies Wi-Fi et Bluetooth.

- CELOSIA G. (2020), Privacy challenges in wireless communications of the Internet of Things, thèse de doctorat, Université de Lyon, INSA-Lyon.

- DEMIR L., CUNCHE M. & LAURADOUX C. (2014), “Analysing the privacy policies of Wifi Trackers”, Proceedings of the 2014 Workshop on Physical Analytics, New York, NY, USA, pp. 39-44.

- MATTE C. (2017), Traçage Wi-Fi : Attaques par prise d’empreinte et contre-mesures, thèse de doctorat, Université de Lyon, INSA-Lyon.

- MATTE C. & CUNCHE M. (2016), « Traçage Wi-Fi : applications et contre-mesures », GNU/ Linux Magazine, n°84, hors série.

- MAVROUDIS V. & VEALE M. (2018), “Eavesdropping whilst you’re shopping: Balancing personalisation and privacy in connected retail spaces”, Living in the Internet of Things: Cybersecurity of the IoT – 2018, pp. 1-10.

Newsletter

Le responsable de ce traitement est Inria. En saisissant votre adresse mail, vous consentez à recevoir chaque mois une sélection d'articles et à ce que vos données soient collectées et stockées comme décrit dans notre politique de confidentialité

Niveau de lecture

Aidez-nous à évaluer le niveau de lecture de ce document.

Votre choix a été pris en compte. Merci d'avoir estimé le niveau de ce document !