Quand les malwares se mettent à la cryptographie

WannaCry, NoPetya, Cerber, Locky, TeslaCrypt, CryptoLocker, etc., les logiciels de rançon ne cessent de se développer. Ces logiciels malveillants représentent l’une des plus grandes menaces du monde informatique d’aujourd’hui ; mais que sont-ils exactement ?

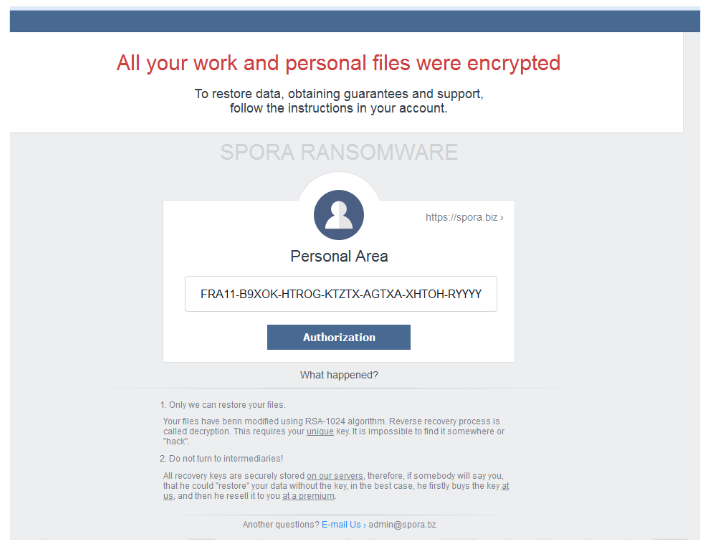

Un logiciel malveillant (malware en anglais) est un programme développé dans le but de nuire à un système informatique. Il s’installe et s’exécute sans le consentement de l’utilisateur dont l’ordinateur est infecté. Un logiciel de rançon prend en otage des données informatiques telles que des documents Word, des images JPG, etc., puis demande une rançon à l’utilisateur. Plus précisément, un logiciel de rançon chiffre les données, puis demande à leur propriétaire d’envoyer une somme d’argent en échange de la clé cryptographique permettant de les déchiffrer.

Un chiffrement transforme des données à l’aide d’une clé, en une suite de données incompréhensibles pour celui qui n’a pas la clé. Habituellement, le chiffrement est un outil de protection et il répond au problème suivant : deux personnes souhaitent communiquer entre elles, sans qu’un tiers ne puisse lire leurs messages, si ces derniers sont interceptés. Pour cela, elles utilisent un algorithme de chiffrement. Ce principe remonte à l’Antiquité, Jules César fut l’un des premiers à avoir recours à la cryptographie pour protéger ses communications. Il utilisait un chiffrement par décalage des lettres de l’alphabet. Sa clé de chiffrement était un décalage de trois lettres. Ainsi la lettre A était remplacée par D, B par E, ainsi de suite jusqu’à W par Z, puis X était remplacée par A, etc.

Revenons à Monsieur Raoul, celui-ci n’a pas demandé le chiffrement des données de son ordinateur. Il ne peut plus visionner les photos qu’il a prises cet été, ni lire ses documents PDF, ni ouvrir ses fichiers Word ; car ses données ont été chiffrées à son insu et il n’a pas la clé de déchiffrement. Les algorithmes de chiffrement actuels sont très performants, notamment du fait qu’il y a un grand nombre de clés possibles. L’AES (Advanced Encryption Standard) standardisé par l’agence américaine, National Institute of Standards and Technology (NIST), est très utilisé. Pour un chiffrement AES, il y a 2128 clés possibles, voire plus selon la version utilisée. Il est donc impossible pour Monsieur Raoul de tester toutes les clés de manière itérative. Même avec un ordinateur puissant, tester toutes les clés prendrait des milliards d’années. Les données de Monsieur Raoul sont bien prises en otage. Les logiciels de rançon procèdent donc à une utilisation malveillante de la cryptographie qui sert habituellement à protéger les données et non les attaquer.

Comment l’infection par logiciel de rançon est-elle possible ? Le premier logiciel de rançon de l’histoire, AIDS Trojan, date de 1989. À l’époque, celui-ci était distribué via des disquettes. Au début des années 2000, avec Internet, les logiciels de rançon font leur retour, notamment Gpcode. Depuis 2013, ils ne cessent de se multiplier.

Maintenant que les données de Monsieur Raoul sont chiffrées, doit-il payer la rançon ? Les autorités françaises telles que l’ANSSI (Agence nationale de la sécurité des systèmes d’information), recommandent de ne jamais payer, afin de ne pas encourager et financer des activités criminelles. Il en est de même aux États-Unis avec le FBI (Bureau fédéral des investigations). L’ANSSI conseille à Monsieur Raoul d’attendre que le logiciel de rançon soit désactivé et que les clés de déchiffrement soient communiquées.

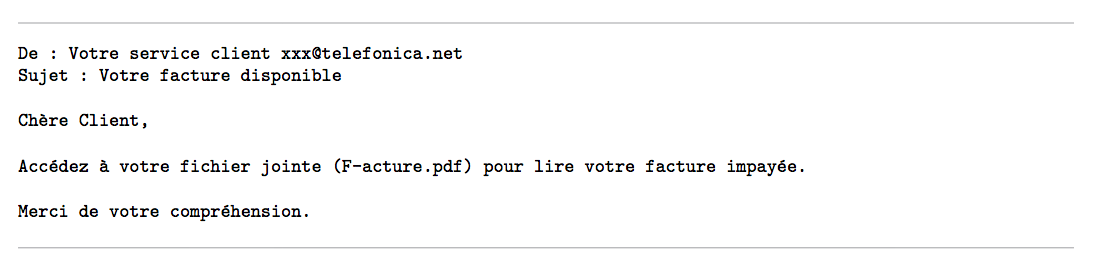

Exemple d’e-mail suspect.

Les logiciels de rançon, comme la plupart des logiciels malveillants, infectent les ordinateurs de leurs victimes généralement via Internet. Par exemple, la victime clique sur un mauvais lien ou reçoit un mail piégé.

Ce matin, Monsieur Raoul a peut-être ouvert un mail suspect (voir l’exemple ci-dessus) bien que l’émetteur lui fût inconnu. Il a ensuite ouvert la pièce jointe de ce mail, qui lui semblait être un simple document PDF mais qui cachait en réalité le logiciel de rançon. Ce dernier s’est alors installé sournoisement sur son ordinateur, puis a attendu un signal pour s’exécuter. Plus tard, alors que Monsieur Raoul utilisait comme à son habitude son ordinateur, il a déclenché à son insu un signal activant le logiciel malveillant.

Ce signal peut être une recherche sur Google, un simple déplacement de souris, une ouverture de fichiers, etc. Les logiciels de rançon déclenchent leur comportement malveillant rapidement. Ainsi, 80% d’entre eux parviennent à chiffrer toutes les données d’un utilisateur en moins d’une minute.

Un logiciel de rançon a une durée de vie courte. Il est possible que les clés de chiffrement soient connues et disponibles sur Internet, via des sites d’antivirus par exemple. Bien que les logiciels de rançon utilisent des algorithmes éprouvés pour la plupart et reconnus sûrs, certains utilisent des implémentations incorrectes et ont été cassés. De plus, il est important de se renseigner pour savoir si en payant la rançon, la clé de déchiffrement sera bien donnée. En effet, le paiement d’une rançon ne garantit pas la fin de la prise en otage. Une organisation nommée No more ransom regroupe des agences de police et des entreprises spécialisées afin de lutter contre les logiciels de rançon. Celle-ci aide gratuitement les victimes à retrouver leurs données sans payer. Ainsi, une perquisition au domicile des criminels ou simplement une faiblesse de conception, peuvent permettre la création d’un outil de remédiation. L’an passé, l’auteur du logiciel de rançon TeslaCrypt a tout simplement rendu publique la clé de chiffrement permettant à toutes les victimes de retrouver leurs données. Un tel acte reste rare et ses raisons ne sont pas complètement élucidées.

Le meilleur conseil à donner aux entreprises et à Monsieur Raoul est donc de sauvegarder leurs données régulièrement à différents emplacements et de mettre à jour leurs systèmes. WannaCry a profité d’une faille de sécurité pour infecter des centaines de milliers d’ordinateurs. Généralement, les entreprises victimes de logiciels de rançon ayant correctement protégé leur système, restaurent les ordinateurs à l’état sauvegardé sain le plus récent. Si Monsieur Raoul a copié ses photos de vacances sur un disque dur externe, ce n’est pas grave, il possède encore cette copie. Il est néanmoins recommandé de réinstaller complètement l’ordinateur afin d’éradiquer définitivement l’infection.

Malheureusement, en pratique, trop de victimes payent. En effet, une étude récente menée par Google et des universités américaines, estime que plus de 25 millions de dollars ont été récoltés par les cybercriminels ces deux dernières années. Une poignée de logiciels de rançon se partage ces recettes. Il existe un grand nombre de logiciels de rançon, le prix des rançons peut donc énormément varier. En effet, certains cherchent à cibler les ordinateurs de particuliers, comme celui de Monsieur Raoul. Combien Monsieur Raoul est-il prêt à payer pour récupérer ses photos de vacances prises en otage ? Les logiciels de rançon exigent des rançons variant de 50 à 300 euros, afin d’optimiser les gains. D’autres ont pour but de s’attaquer à des entreprises. La rançon est alors beaucoup plus élevée, atteignant plusieurs millions d’euros. Par exemple, le 20 juin 2017 une entreprise sud-coréenne a payé la demande de rançon la plus importante à ce jour, un million de dollars.

Il est difficile d’évaluer le nombre d’entreprises victimes de ces logiciels. En effet, ces dernières ne se vantent pas d’avoir subi une attaque, cela nuit à leur image et détériore la confiance de leur clientèle. Néanmoins, il est parfois inévitable que ces attaques soient rendues publiques. On peut citer en exemple l’attaque qui a perturbé le réseau de transport de train à San Francisco en novembre 2016. Mais également à Los Angeles, la paralysie de l’hôpital Hollywood Presbyterian Medical Center en février 2016.

Monsieur Raoul n’a pas fait de sauvegarde (comme 37% des utilisateurs). Cet été, il est parti en Australie et n’aura pas l’occasion de refaire un tel voyage. Il tient impérativement à récupérer ses photos et ainsi s’apprête à payer la rançon en espérant la récupération de ses données. Comment doit-il s’y prendre ?

La personne mal intentionnée ayant infecté l’ordinateur de Monsieur Raoul souhaite être payée sans être inquiétée. Aussi, la rançon doit généralement être réglée via une monnaie virtuelle difficilement traçable, par exemple le bitcoin. Les transactions se font via des adresses enregistrées dans une base de données, qui permet de gérer les échanges entre utilisateurs. Cette base de données étant publique, il est recommandé de générer une adresse pour chaque transaction. Le but étant que l’on ne puisse pas corréler une activité à une personne et ainsi garantir un pseudo-anonymat. Payer la rançon est souvent chose facile, les attaquants souhaitant être payés, prennent grand soin de détailler toute la procédure. L’adresse de paiement est fournie à la victime, ainsi que des instructions lui permettant d’acquérir la monnaie souhaitée, les bitcoins par exemple. Il est même arrivé que des cybercriminels mettent en place des « tchats » en ligne pour assister leurs victimes. Une fois la rançon payée, la clé de déchiffrement est normalement communiquée à la victime, mais il n’y a évidemment aucune garantie.

Une fois les bitcoins accumulés, les cybercriminels peuvent les échanger sur des plates-formes spécifiques (Bitstamp par exemple) contre des euros notamment. Des montages complexes sont possibles pour empêcher une traçabilité complète des bitcoins. Des moyens de paiement plus hétéroclites ont déjà été utilisés comme des cartes cadeaux Amazon, Apple, ou des SMS surtaxés. Cependant le moyen de paiement favori des pirates reste pour le moment le bitcoin.

Heureusement, il existe des solutions permettant de détecter une attaque de logiciel de rançon en temps réel. Le fait d’avoir cliqué sur un document suspect peut ne pas être fatal. De nombreux antivirus comme Malwarebytes intègrent déjà des solutions destinées aux logiciels de rançon. Mais, sur le marché il existe dorénavant des antivirus spécifiques aux logiciels de rançon tels que Bitdefender Anti-Ransomware. Leur fonctionnement reste malgré tout opaque aux utilisateurs. Windows 10, le dernier opus des systèmes d’exploitation de Microsoft, embarque depuis une mise à jour nommée Creators Update, une protection contre les logiciels de rançon.

Exemple de demande de rançon.

Le monde de la recherche académique, qui n’est pas en reste sur le sujet, étudie également des solutions (i.e., CryptoDrop et ShieldFS, voir références en fin d’article), mais celles-ci ne sont pas encore suffisamment satisfaisantes. Des problèmes de performance ne rendent pas les solutions actuelles utilisables. De plus, aucune d’elles n’est disponible publiquement. Leur détection se base sur le comportement des applications sur le système de fichiers. Par exemple, un grand nombre de fichiers renommés ou de dossiers explorés peuvent être liés au comportement malveillant d’un logiciel de rançon. Des outils statistiques permettent d’analyser la nature des données manipulées par une application. L’apprentissage automatique (machine learning en anglais) est très utilisé ; notamment par ShieldFS, un outil développé par des chercheurs italiens. Celui-ci surveille en temps réel pas moins de six indicateurs de compromission. Le principal problème des solutions académiques est le déclenchement intempestif de fausses alertes (c’est-à-dire des faux positifs). De nombreux programmes sont suspectés d’être malveillants à tort. Une autre technique proposée est de placer des fichiers de leurre à des emplacements stratégiques, ainsi nul ne doit les modifier.

Au LHS (laboratoire de haute sécurité) du centre de recherche Inria Rennes Bretagne Atlantique, une plate-forme appelée Malware – O – Matic (MoM), constituée de plusieurs ordinateurs, est exclusivement consacrée à l’analyse des logiciels de rançon. Le but est de développer une contre-mesure à ces logiciels, que chaque utilisateur pourrait installer de manière analogue à un antivirus traditionnel. Une première approche, consistant à détecter le chiffrement des données sur le système de fichiers, a été menée. La solution nommée Data Aware Defense (DaD) demande alors à l’utilisateur s’il est bien à l’origine du chiffrement. Si Monsieur Raoul utilisait DaD, une petite fenêtre serait apparue à l’écran lui demandant : « Avez-vous demandé le chiffrement du fichier photovacances001.png ? ». Monsieur Raoul aurait alors cliqué sur « non ». Le logiciel de rançon aurait été stoppé et la plupart des fichiers épargnés. Une version plus aboutie, permettant de limiter le nombre de fausses alertes, est actuellement en cours de développement. Dans ces recherches, un accent particulier est porté pour limiter l’impact sur les performances des systèmes protégés par DaD, condition sine qua non pour que cette solution soit utilisable. En effet, si la solution proposée à Monsieur Raoul est un outil qui l’interrompt toutes les cinq minutes dans son travail, il est fort probable qu’il ne l’utilisera pas.

Le monde académique et les développeurs d’antivirus développent sans cesse de nouvelles solutions pour faire face aux logiciels de rançon. Cet intérêt croissant l’est d’autant plus avec le développement des objets connectés. En effet, les logiciels de rançon risquent d’évoluer vers de nouvelles cibles comme les téléphones portables par exemple.

En conclusion, il est conseillé à Monsieur Raoul de sauvegarder régulièrement ses données à des emplacements différents. Il peut faire une copie de ses données sur un disque dur externe par exemple. Il doit également penser à faire les mises à jour du système d’exploitation, des applications et de son antivirus. Monsieur Raoul doit également se montrer prudent quant à son utilisation d’Internet. La sensibilisation des utilisateurs, grand public ou personnels des entreprises aux attaques informatiques reste un excellent outil de prévention. Appliquer des règles simples telles que :

- se méfier des mails suspects,

- ne pas cliquer sur n’importe quel lien,

- utiliser des mots de passe forts, etc.,

peut suffire à prévenir de nombreuses infections. Ce matin, si Monsieur Raoul avait été vigilant en ouvrant sa boîte mail, il aurait simplement supprimé le message piégé et ses données auraient été préservées.

- Bulletin de sécurité Microsoft MS17-010 Critique., Mars 2017.

- BBC. South Korean firm’s ’record’ ransom payment., Juin 2017.

- E. Bursztein, K. McRoberts, and L. Invernizzi. Tracking desktop ransomware payments. (PDF), 2017.

- A. Continella, A. Guagnelli, G. Zingaro, G. De Pasquale, A. Barenghi, S. Zanero, and F. Maggi. ShieldFS : A self-healing, ransomware-aware filesystem. In Proceedings of the 32nd Annual Computer Security Applications Conference. ACM.

- A. Gazet. Comparative analysis of various ransomware virii. Journal in Computer Virology, 6(1) :77–90, Feb 2010.

- S. Gibbs. Ransomware attack on san francisco public transit gives everyone a free ride., Novembre 2016.

- KnowBe4. AIDS Trojan.

- Law enforcement and IT security consortium. No more ransom !.

- S. Nakamoto. Bitcoin : A peer-to-peer electronic cash system. (PDF).

- N. Scaife, H. Carter, P. Traynor, and K. R. Butler. Cryptolock (and drop it) : stopping ransomware attacks on user data. In Distributed Computing Systems (ICDCS), 2016 IEEE 36th International Conference on, pages 303–312. IEEE, 2016.

- R. Winton. Hollywood hospital pays 17,000 dollars in bitcoin to hackers ; FBI investigating., Février 2016

Newsletter

Le responsable de ce traitement est Inria. En saisissant votre adresse mail, vous consentez à recevoir chaque mois une sélection d'articles et à ce que vos données soient collectées et stockées comme décrit dans notre politique de confidentialité

Niveau de lecture

Aidez-nous à évaluer le niveau de lecture de ce document.

Votre choix a été pris en compte. Merci d'avoir estimé le niveau de ce document !

Hélène Le Bouder

Aurélien Palisse