Virus, vers, chevaux de Troie… mieux connaître les codes malveillants

En allumant son ordinateur, l’utilisateur constate quelques désagréments : un ralentissement irrégulier de son PC, l’impossibilité de lancer une application, l’apparition sur l’écran de petites fenêtres pop-up vantant les mérites d’un médicament ou d’un placement boursier… « Rien de dramatique », se rassure-t-il, « De toute façon, je n’ai rien d’important sur mon ordinateur ! »

En réalité, la situation est certainement plus grave qu’il ne le pense. Ce sont là des signes « cliniques » d’une infection virale. Autrement dit, sans que l’utilisateur s’en rende compte, un virus s’est installé et il est en pleine activité.

Que peut faire ce virus ? Un ralentissement peut signifier que le PC a été ajouté à un botnet, c’est-à-dire un réseau d’ordinateurs contrôlés, à l’insu de leurs propriétaires, par un pirate. Ce botnet est chargé, par exemple, d’envoyer des milliers de spams ou de lancer une attaque ciblant une entreprise. L’apparition des pop-up peut être la preuve qu’un spammeur harcèle l’utilisateur avec ses publicités. Le virus peut aussi récupérer les identifiants et mots de passe de différents comptes (messagerie, banque, réseau social…) pour usurper l’identité de la personne, faire du racket ou effectuer des achats avec ses coordonnées bancaires. Dès lors, la négligence de l’utilisateur devant les premières alertes prend une autre tournure… Cet exemple est loin d’être un cas exceptionnel : des millions de PC sont touchés par des virus.

Les principales classes de codes malveillants

Depuis qu’en 1983, Fred Cohen — considéré comme l’un des pères de la virologie grâce à ses travaux menés dans les années 1980 lorsqu’il était étudiant à l’université de Californie — a créé l’un des premiers virus, qui fonctionnait sous Unix, il existe des dizaines de milliers de virus. Chaque jour, sur le Web, les éditeurs d’antivirus et les experts indépendants en récupèrent de nouveaux, plus ou moins originaux et retors. Aujourd’hui, cette palette très variée de programmes malicieux oblige les spécialistes à parler de « codes malveillants » (ou malwares) plutôt que de virus. La volonté des pirates a aussi évolué : l’appât du gain est devenu leur principale motivation.

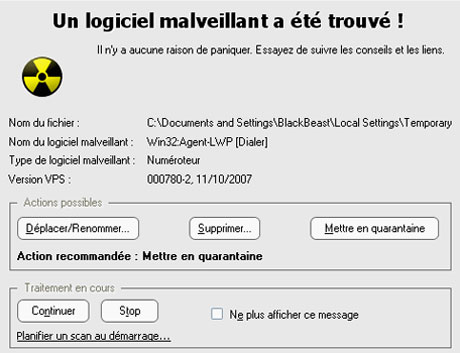

Un exemple de message d’alerte à ne pas prendre à la légère.

- Conficker : apparu il y a un an environ, ce ver est un programme malveillant très sophistiqué. Une partie importante de son code est chiffrée pour en interdire l’étude. Son système de mise à jour utilise plusieurs algorithmes de cryptographie. Chaque version se distingue de la précédente par de nouvelles fonctions ou par l’optimisation de fonctions existantes. Ainsi, ce ver est capable de désactiver le moniteur de fichiers des antivirus, de ne pas être repéré par les logiciels antirootkits et d’empêcher les mises à jour de Windows.

- Psyb0t : découvert en janvier 2009, il est considéré comme étant le seul ver ayant la capacité d’infecter les routeurs (basés sur le système GNU/Linux) et modems haut-débit (box). Plus de 100 000 appareils étaient infectés par Psyb0t. Lors de l’infection, il ferme les services d’administration par le réseau. Il se propage car les appareils visés sont protégés par un mot de passe par défaut très facile à trouver (du genre « 1234 »).

- Tchernobyl : ce virus a été l’un des plus destructeurs. Il a sévi de 1998 à 2002. Il détruisait l’ensemble des informations du système attaqué et rendait parfois la machine quasiment inutilisable en bloquant le BIOS.

- W32/Sobig-F : au mois d’août 2003, ce ver a infecté quelque cent millions de machines. La charge infectée était cachée dans une pièce jointe au titre anodin (par exemple «your document»). Une fois ce fichier joint exécuté (l’utilisateur l’ayant ouvert), le code malveillant se copie dans le répertoire Windows, modifie la base de registres afin de s’exécuter automatiquement à chaque démarrage de l’ordinateur, puis s’envoie à tous les correspondants présents dans les carnets d’adresses.

- IloveYou : en 1999, ce ver a infecté plus de 45 millions d’ordinateurs dans le monde. Il s’est propagé via une pièce jointe contenant une fausse déclaration d’amour. C’est le cas typique « d’ingénierie sociale » (ensemble de techniques jouant sur les « faiblesses » psychologiques de l’utilisateur comme l’argent, l’amour, la curiosité…). Simple, mais redoutable.

- Melissa : également apparu en 1999, ce ver a infecté des macros dans Word. Les versions antérieures à Word 97 ne sont pas affectées. Il désactive la protection de Word 2000, ce qui a pour conséquence d’enlever le message d’alerte normalement affiché lorsqu’on ouvre un document contenant des macros. Pour se répandre, il envoyait un message aux 50 premières adresses trouvées dans les carnets d’adresses accessibles par Outlook.

Les virus

Malgré la diversité des codes malveillants, les virus restent la technique la plus courante pour infecter une installation. Selon leurs fonctionnalités et leur mode opératoire, ils peuvent engendrer plusieurs actions nuisibles.

- Les virus système, appelés aussi virus de démarrage ou de boot visent ou utilisent les organes destinés à amorcer le système d’exploitation comme le BIOS (Basic Input/Output system) et le secteur de démarrage maître (MBR – Master boot record). Le principal intérêt de ce programme malicieux est d’intervenir avant le lancement du système d’exploitation (Windows par exemple) et donc de tout logiciel (notamment l’antivirus). Dès lors, il est impossible d’interrompre son lancement. Certains constructeurs de BIOS intègrent un antivirus, mais son efficacité est assez limitée.

- Les macro-virus ciblent des applications particulières, plus précisément les suites Office de Microsoft. Bien qu’anciens, ces virus sont favorisés par les échanges de plus en plus importants de documents bureautiques dans les entreprises.

- Les virus k-aires également appelés « virus combinés », ne sont pas constitués d’un code en une seule pièce mais sont formés de k parties agissant ensemble. Or, chacune des k parties ne contient pas assez de code malveillant pour éveiller le soupçon d’un antivirus. Ce dernier n’est donc pas capable de repérer l’infection.

Quels que soient l’objectif et le mode opératoire d’un virus, depuis sa création, sa vie se déroule en trois étapes : d’abord, il y a la phase d’infection. Tel son cousin biologique, le virus se propage. Dans l’environnement informatique (PC ou réseau d’une entreprise), cette propagation peut se faire passivement via un support de type DVD, clé USB ou même un site Web infecté ; ou activement, à cause d’une action de l’utilisateur comme l’installation d’un DVD ou l’ouverture d’une pièce jointe par exemple. Cette première étape est suivie par la phase d’incubation : « la mission principale de cette phase est d’assurer la survie du virus à travers toutes ses copies dans l’environnement cible. Il s’agit de limiter, voire d’empêcher, sa détection par (…) l’utilisateur ou l’antivirus », écrit Eric Filiol dans son livre Les virus informatiques, théorie, pratique et applications. Et enfin, la maladie se déclare. La charge finale est activée et le mode de déclenchement peut dépendre de nombreux facteurs comme une date symbolique, la frappe sur le clavier de certains caractères, le nombre d’ouvertures d’un fichier Word, etc.

La plupart des virus — l’estimation la plus sérieuse avançant le chiffre de 10 millions — ciblent les différentes versions de Windows et de logiciels fonctionnant sous ce système d’exploitation. Mais il en existe aussi sous Mac OS, le système d’axploitation développé par Apple. Selon l’éditeur Kaspersky Lab, il y en aurait environ 300 destinés à ce dernier. La solution miracle pour un système sans virus n’existe pas !

La majorité des virus visent Windows. Pour ne plus voir son PC infecté, on peut légitimement se demander s’il ne faut pas acheter un Mac ou installer une distribution GNU/Linux. C’est peut-être une solution à envisager, car il y a effectivement beaucoup moins de risques d’être concerné par les codes malveillants avec ces configurations.

Deux raisons principales à cela : tout d’abord, les parts de marché de Mac OS et GNU/Linux sont très faibles. Les dernières estimations indiquent 4 % pour le système d’exploitation d’Apple et environ 1 % pour les distributions GNU/Linux (les plus connues et accessibles au grand public étant Ubuntu, Mandriva ou encore Opensuse). Par ailleurs, il existe des dizaines de solutions GNU/Linux. Ces deux raisons empêchent que la propagation d’un code malveillant soit efficace en termes de rapidité et donc de victimes potentielles.

Il existe une troisième explication en faveur de GNU/Linux, la conception de ces distributions (différentes versions du noyau Linux, installation des logiciels via des dépôts sécurisés, séparation des comptes administrateur et utilisateur).

Néanmoins, l’utilisateur doit aussi être vigilant et « responsable ». Cela implique d’utiliser correctement sa distribution, c’est-à-dire de préférer une utilisation en mode « utilisateur » à un mode « administrateur » (Root) et de la mettre à jour de façon automatique.

Les vers

Contrairement aux virus, qui sont statiques — ils attendent qu’on ouvre un fichier infecté ou qu’on se connecte sur un site « vérolé » pour entrer en action —, les vers (worms en anglais) peuvent se dupliquer et se diffuser seuls, via des services de messagerie instantanée ou de courrier électronique.

Aujourd’hui très évolués, ils sont capables de passer à travers les mailles des logiciels de sécurité (antivirus et pare-feu). Parmi eux, les vers de courriel (mass mailing worms en anglais) sont très répandus, leur principal vecteur de propagation étant la pièce jointe à un message. Le code malveillant est activé soit par l’utilisateur, soit indirectement à cause d’une faille dans le logiciel de messagerie. Ainsi, de nombreuses infections par des vers ont profité de vulnérabilités repérées dans les clients de messagerie Outlook et Outlook Express.

Les logiciels espions

Les logiciels espions, aussi appelés spywares, sont des petits programmes dont le but est d’obtenir le plus d’informations possibles sur les habitudes de l’internaute, afin d’afficher des petites fenêtres publicitaires (pop-up) sur le bureau de son ordinateur, ou de récupérer des données confidentielles.

Pour être efficaces, ces programmes doivent être installés sans que l’utilisateur le remarque. Ils utilisent principalement deux méthodes pour s’immiscer. La première consiste à être caché dans un logiciel gratuit, une version de démonstration par exemple. La seconde technique consiste à être camouflé derrière un fichier anodin (une photo ou une petite vidéo d’un artiste à la mode par exemple) joint à un courriel ou à une invitation reçue via un réseau social comme Facebook.

Les chevaux de Troie

Les pirates peuvent aussi employer des techniques de camouflage plus « classiques » mais tout aussi efficaces. C’est le cas des chevaux de Troie (Trojan horses en anglais) dont les plus célèbres sont Back Orifice, Netbus et SubSeven. Ces programmes sont composés de deux parties :

- un module serveur : l’équivalent des soldats grecs cachés dans le célèbre cheval. En informatique, ce module doit sembler, lui aussi, anodin. Il peut se présenter sous la forme d’un jeu ou d’une pièce jointe à un courriel.

- un module client : l’équivalent de l’armée grecque entrant dans la ville une fois les portes ouvertes. Concernant un ordinateur, il s’agit d’un code malveillant. Une fois mis en place, l’infection peut consister à récupérer des données, détruire des fichiers ou encore « suivre » l’enregistrement des touches du clavier, etc.

Les bombes logiques

Les bombes logiques sont des programmes infectants, qui s’installent dans le système d’exploitation et attendent un événement (date, action, donnée…) pour exécuter leur fonction offensive. C’est la raison pour laquelle les antivirus ont beaucoup de difficultés à les repérer avant qu’ils n’agissent.

À cause de cette variété malveillante, le travail des antivirus n’est pas simple. Et pour ne rien arranger, les pirates exploitent différentes techniques de camouflage. L’objectif ? Cacher l’action de leur programme malicieux pour ne pas être analysé et éradiqué par l’antivirus. S’ils sont néanmoins repérés, les virus disposent encore d’une autre arme pour réduire l’action du logiciel de sécurité : un « blindage » léger ou total. Le premier va retarder l’analyse de l’antivirus, tandis que le second va empêcher sa détection.

Les rootkits ou l’art du camouflage

Pour contrer les antivirus, pare-feux et autres logiciels de protection, les pirates développent désormais des rootkits, littéralement des « kits racine » : ce sont des ensembles de programmes permettant de dissimuler les activités nuisibles d’un code malveillant. Les experts parlent alors de techniques de furtivité : les premières ont fait leur apparition au début des années 2000, mais elles ont pris une toute autre dimension avec l’apparition de procédés plus sophistiqués exploités par des rootkits de dernière génération. Ceux-ci protègent l’activité des codes malveillants et leur permettent ainsi de prendre le contrôle d’un ordinateur sans laisser de traces !

La menace représentée par les rootkits est telle que Mike Danseglio, responsable de la sécurité chez Microsoft, a indiqué en 2006 : « Quand vous êtes infectés par des rootkits, la seule solution est de repartir de zéro. Dans certains cas, il n’existe aucun autre moyen pour retrouver un système stable que de tout effacer et réinstaller. »

Des logiciels de sécurité plus ou moins efficaces

Pour se protéger contre les codes malveillants, il est nécessaire d’installer différents logiciels de sécurité : antivirus, antispam, pare-feu, etc. Mais aucune de ces solutions ne garantit une protection sans failles.

L’antivirus : le surveillant principal

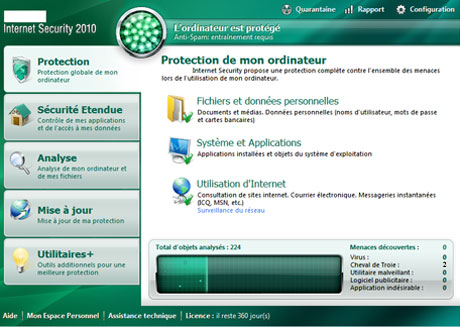

L’antivirus, un moyen plus ou moins efficace de protéger son ordinateur contre les codes malveillants.

Le rôle de l’antivirus, appelé aussi anti-malware, est de débusquer tous les virus qui essaient de s’installer dans l’ordinateur. Mais en réalité, il n’est capable de repérer que les codes malveillants qu’il connaît déjà. Lorsqu’un éditeur écrit au sujet de son logiciel « protection contre les virus et menaces inconnus », il s’agit d’une dérive du discours marketing.

Trois méthodes principales sont utilisées pour détecter des virus et autres codes malveillants :

- L’analyse de signatures : elle consiste à vérifier la signature du programme ou du fichier en question. Cette signature est une partie de code générée à partir du contenu du fichier qui permet de vérifier qu’il n’a pas été modifié ultérieurement. Elle constitue en quelque sorte son ADN, sa carte d’identité. Mais cette simple analyse de signatures est limitée et ne semble plus suffisante aujourd’hui. En effet, elle ne s’applique qu’aux virus connus et analysés. De plus, la gestion d’une base virale est contraignante : stockage sécurisé des données, espace de stockage, multiples mises à jour, etc.

- L’analyse heuristique : elle recherche des actions potentiellement dangereuses. Mais cette technique, peu fiable, est source de fausses alertes.

- L’analyse comportementale : il s’agit d’étudier le comportement des logiciels installés sur le PC. Analysant en permanence l’activité de l’ordinateur, l’antivirus surveille et tente de bloquer des actions qui ne sont pas répertoriées dans sa base comportementale : tentatives d’ouverture en lecture/écriture de fichiers exécutables, écriture sur une partition, etc. Mais cette analyse ralentit le PC et les fausses alarmes peuvent être nombreuses, sans doute une bonne excuse pour les éditeurs…

Certains éditeurs communiquent sur les performances exceptionnelles de leurs antivirus ou sur les résultats obtenus dans des comparatifs. Régulièrement, la presse informatique publie ces tests menés notamment par AV-Comparatives.org, un site autrichien. Mais selon de nombreux experts, ces études ne sont pas sérieuses : utilisation de faux virus, protocole de test obscur… Ces tests ne peuvent donc en aucun cas être utiles pour choisir un bon antivirus.

Par contre, ces mêmes éditeurs n’aiment pas du tout que des experts indépendants fassent des tests scientifiques, c’est-à-dire reproductibles et vérifiables par tout le monde. C’est la raison pour laquelle ces sociétés ont ajouté dans leurs conditions générales des clauses interdisant ces analyses. Pour éviter tout procès, les organismes qui font des tests comparatifs doivent donc masquer le nom des éditeurs.

Les logiciels antivirus présentent de surcroît des failles, ce qui réduit leur efficacité. Actuellement, les plus performants sur le marché sont deux logiciels russes, Dr.Web et Kasperky. Parmi les logiciels gratuits, Avast et AVG offrent également une bonne protection. Lors d’un concours organisé fin octobre 2009 par Éric Filiol à l’ESIEA (École Supérieure d’Informatique, Électronique, Automatique) de Laval, deux experts ont réussi très rapidement à désactiver des antivirus. Seul Dr.Web a résisté dans le temps d’une heure imparti par les organisateurs. Certains antivirus très connus n’ont quant à eux pas tenu plus de quelques minutes ! Les résultats de ce concours montrent dans une certaine mesure qu’un virus bien conçu peut lancer une charge de désactivation visant les produits antivirus majeurs du marché. Le poste de l’utilisateur devient alors vulnérable, sans que ce dernier en soit conscient.

Le pare-feu : il surveille les connexions

Un pare-feu (appelé aussi coupe-feu, garde-barrière ou firewall en anglais) est un logiciel ou un matériel, qui a pour but de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communication autorisés ou interdits. Ce système filtre en permanence toutes les connexions entrantes et sortantes d’un ordinateur, servant d’intermédiaire entre le réseau local (ou la machine locale) et un ou plusieurs réseaux externes. En surveillant les connexions, il permet ainsi de protéger un ordinateur ou un réseau d’ordinateurs des intrusions provenant d’un réseau tiers (notamment Internet). Sa fonction est plus réduite que celle d’un antivirus, mais sans doute est-elle finalement plus importante.

L’anti-spam : il filtre les messages

Filtrant les courriels, l’anti-spam s’appuie sur différentes banques de données, notamment des listes noires constituées d’adresses internet ou de pays connus pour être à l’origine de nombreux spams. Une seconde famille d’anti-spams utilise l’authentification des expéditeurs. Ce filtrage peut éviter de recevoir les messages qui véhiculent les virus.

De nouvelles menaces

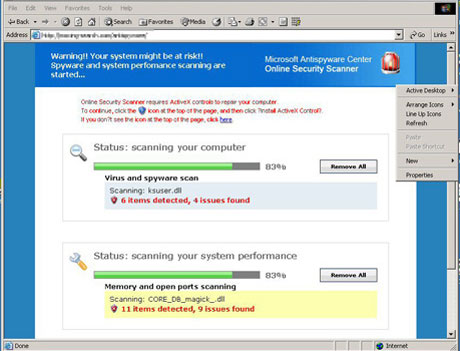

Faux antivirus en ligne.

Sécuriser un ordinateur semble très difficile, d’autant que de nombreuses infections « profitent » des erreurs et de la naïveté des utilisateurs. Malgré les mises en garde répétées à l’envi par les experts en sécurité après l’apparition des vers IloveYou et Sobig, Conficker a pu se répandre très rapidement sur le Web en s’appuyant sur les mêmes vecteurs d’infection, c’est-à-dire les systèmes d’exploitation et les logiciels non mis à jour, les mots de passe faibles ou inexistants et les médiums amovibles comme les clés USB qui « traînent » sur tous les bureaux.

Il faut néanmoins rester optimiste. Après avoir découvert le Web, le grand public commence à comprendre que tous les logiciels n’offrent pas les mêmes garanties de sécurité, les navigateurs notamment.

Tout le monde connaît et a utilisé au moins une fois Internet Explorer, disponible sur tous les PC avec Windows pré-installé. Mais aujourd’hui, chacun sait qu’il y a des logiciels concurrents plus performants et plus sûrs. C’est le cas de Firefox. Développé par la Fondation Mozilla, il détient aujourd’hui environ 30 % de parts de marché en France. Disponible gratuitement et en français, ce logiciel, comme Internet Explorer (IE), n’est pas exempt de failles de sécurité. Mais il y a une différence essentielle : les développeurs de Mozilla les corrigent plus rapidement que le géant Microsoft.

Les pirates savent profiter des lenteurs de Microsoft. Mi-janvier 2010, la version chinoise de Google a été attaquée. Les assaillants ont utilisé une vulnérabilité présente sur les différentes versions de IE et qui n’était pas colmatée. La menace a été suffisamment sérieuse pour que, le 15 janvier 2010, le Centre d’expertise gouvernemental de réponse et de traitement des attaques informatiques (Certa) émette un bulletin d’alerte dans lequel il préconise d’utiliser un navigateur alternatif à Internet Explorer en attendant le correctif de sécurité de Microsoft. Il est aussi conseillé de naviguer avec un compte utilisateur aux droits limités et de désactiver JavaScript et ActiveX.

La mise à jour automatique du navigateur web — qu’il s’agisse d’Internet Explorer, de Firefox, ou d’autres — est une précaution supplémentaire pour éviter d’être contaminé par l’une des dernières méthodes employées par les pirates : les pages web infectées. Les pirates exploitent les failles dans le développement et la gestion d’un site web pour infiltrer un code malveillant. C’est une menace redoutable car invisible. Contrairement aux virus véhiculés par des spams qui nécessitent d’ouvrir la pièce jointe contenant un virus ou de répondre à la requête d’une charmante désœuvrée ou d’un héritier par exemple, aucune action de l’internaute n’est nécessaire pour qu’il soit touché ! Il suffit qu’il ouvre cette page pour que le code malveillant infecte la machine via une faille du navigateur web.

L’imagination des pirates ne semble pas avoir de limites. Les internautes étant de plus en plus nombreux à être équipés de logiciels de sécurité et commençant à être un peu plus vigilants, les escrocs ont développé de nouvelles méthodes d’infection. C’est le cas notamment des faux antivirus. Apparus il y a quelques années, ces programmes se répandent de plus en plus sur Internet. Ils représentent une double menace : ils ne protègent pas votre ordinateur et sont au contraire susceptibles d’installer sur le PC des codes malveillants.

Une liste de mesures très générales, qu’il faut bien sûr adapter au cas par cas.

- Isoler le PC du réseau pour limiter les risques de propagation de l’infection.

- Sauvegarder les données a priori « saines ». Mais il faudra ensuite les analyser pour repérer une éventuelle infection.

- Sauvegarder les fichiers infectés en choisissant l’option « quarantaine » de l’antivirus. Cette sauvegarde permettra aussi d’analyser les dégâts, de trouver les causes de l’infection et, éventuellement, de fournir des preuves si des poursuites sont envisagées contre un prestataire.

- Faire analyser le PC par l’antivirus, puis redémarrer l’ordinateur et repasser l’antivirus. Si l’infection est toujours présente, il faudra procéder au formatage du (ou des) disque dur et à la réinstallation du système d’exploitation, et consulter différents sites d’antivirus à la recherche d’un antidote particulier.

- Il faudra enfin changer tous les mots de passe.

Conclusion

Malgré l’évolution des techniques antivirales, les codes malveillants ne cessent de se multiplier et de se répandre sur tous les réseaux. Aujourd’hui, ce sont les ordinateurs les plus touchés. Demain, les virus se multiplieront sur les smartphones ou les TabletPC.

Certains codes malveillants sont très perfectionnés. Mais les plus « efficaces » reposent sur des techniques rudimentaires. Plus le piège est gros, plus l’arnaque marche. C’est le cas du spam et du phishing (imitation d’un site de banque par exemple). Les techniques d’ingénierie sociale visant les « points faibles » de l’utilisateur seront toujours plus efficaces qu’un code malveillant. « La sécurité est vue comme une logique de produits développée par les éditeurs, alors qu’il s’agit d’un état d’esprit », rappelle Eric Filiol.

Il ne suffit donc pas d’installer ces logiciels de sécurité et de les mettre à jour en permanence (ainsi que le système d’exploitation de l’ordinateur). L’utilisateur doit être vigilant et ne pas cliquer sur n’importe quelle pièce jointe ou lien internet. Il doit aussi employer différents mots de passe efficaces, c’est-à-dire difficiles à trouver (composés de lettres en majuscule, minuscule, de chiffres et de symboles).

- Eric Filiol, Les virus informatiques, théorie, pratique et applications, Springer, 2004

- Eric Filiol, Technique virales avancées, Springer 2007

- Eric Filiol et Philippe Richard, Cybercriminalité : les mafias sur le Web, Dunod, 2006

- Journal In computer Virology « Combinatorial Optimisation of Worm Propagation on an Unknown Network » Eric Filiol, Edouard Franc, Alessandro Gubbioli, Benoit Moquet, Guillaume Roblot International Journal in Computer Science Vol 2 Issue 2, pp 124—130, 2007

Newsletter

Le responsable de ce traitement est Inria. En saisissant votre adresse mail, vous consentez à recevoir chaque mois une sélection d'articles et à ce que vos données soient collectées et stockées comme décrit dans notre politique de confidentialité

Niveau de lecture

Aidez-nous à évaluer le niveau de lecture de ce document.

Votre choix a été pris en compte. Merci d'avoir estimé le niveau de ce document !